Googleアカウントに紐付けられた電話番号が「総当たり」で見つかる問題が発見される

Googleアカウントには電話番号を紐付けることが可能で、2段階認証プロセスに使用したり、ログインパスワードを忘れてしまったときの復旧に用いたりといった用途に活用できます。サイバーセキュリティ研究者が「Googleにどの電話番号が割り当てられているか」を発見できる脆弱(ぜいじゃく)性を指摘し、それを受けてGoogleは問題を修正したことを報告しています。

Bruteforcing the phone number of any Google user

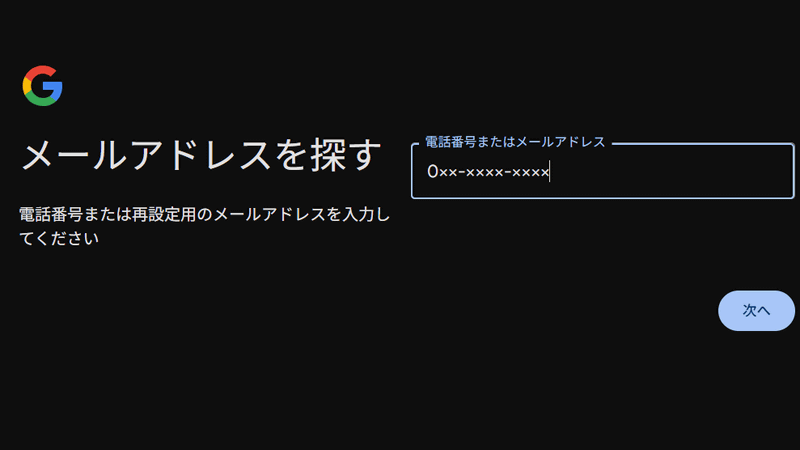

https://brutecat.com/articles/leaking-google-phonesGoogle fixes bug that could reveal users' private phone numbers | TechCrunch https://techcrunch.com/2025/06/09/google-fixes-bug-that-could-reveal-users-private-phone-numbers/ 「brutecat」というブログでサイバーセキュリティ関連の研究を公開している独立研究者は、Googleのアカウント回復プロセスにおける電話番号入力の脆弱性を2025年4月に報告しました。brutecatによると、JavaScriptを使用しない従来のユーザー名回復フォームがアクセス可能な状態で残っており、そのフォームではスクリプトを使ってあらゆる組み合わせを総当たりで試すことで、正しい番号を導き出すことが可能になっていたとのこと。以下は、スクリプトを使って実際に電話番号を特定している実証映像です。

Leaking the phone number of any Google user ($5k bounty) - YouTube

実際に、brutecatはテクノロジー系メディアのTechCrunchと協力して、アカウントに紐付けられた電話番号を特定するテストをしています。まず、TechCrunchはGoogleアカウントを適当なメールアドレスで新規作成し、そのアカウントにこれまで連携等に使用したことない電話番号を設定しました。そして、登録したメールアドレスのみをbrutecatに提供。その結果、brutecatはTechCrunchが設定した正しい電話番号を言い当てることができたそうです。

電話番号が特定されると、プライベートな番号が流出するだけではなく、SIMスワップ詐欺によってあらゆるアカウントのパスワードがリセットされる危険性があります。また、Googleアカウントに紐付けられた電話番号はアカウントの回復プロセスに使用できるため、ログイン用のパスワードが分からなくても電話番号を使ってアカウントにアクセスし、アカウントを乗っ取ることにつながります。

電話番号がスクリプトで特定可能な状態は致命的な脆弱性のため、brutecatとTechCrunchはGoogleに脆弱性報奨プログラム(VRP)を通じて報告した後、この調査結果について伏せていました。そして2025年6月6日にGoogleは旧来のアカウント回復プロセスを完全に廃止したことを両メディアに報告した上で、バグを報告したbrutecatに対し、Googleは5000ドル(約72万円)の報奨金と景品を授与しています。 Googleの広報担当者であるキンバリー・サムラ氏は「この問題は修正されました。この問題を報告してくださった研究者に感謝申し上げます。私たちは脆弱性報奨プログラムを通じてセキュリティ研究コミュニティと協力することの重要性を常に強調しており、このような研究者からの報告は、ユーザーの安全のために問題を迅速に発見し修正するために大きく役立っています」と語りました。

・関連記事 iPhoneユーザーが3カ月もの間パスワード漏えいの危険にさらされていたことが明らかに - GIGAZINE

たった1行のコードがiPhoneを壊してしまう - GIGAZINE

数千台のASUSルーターがステルス性の高い永続的なバックドア攻撃を受けている - GIGAZINE

AIでウェブサイトを作成できるサービス「Lovable」で作られたサイトにユーザーのAPIキーやメールアドレスなどが漏えいするセキュリティ上の欠陥があることが判明 - GIGAZINE