「OS標準の無料アンチウイルス機能で十分」には条件がある(ITmedia エンタープライズ)

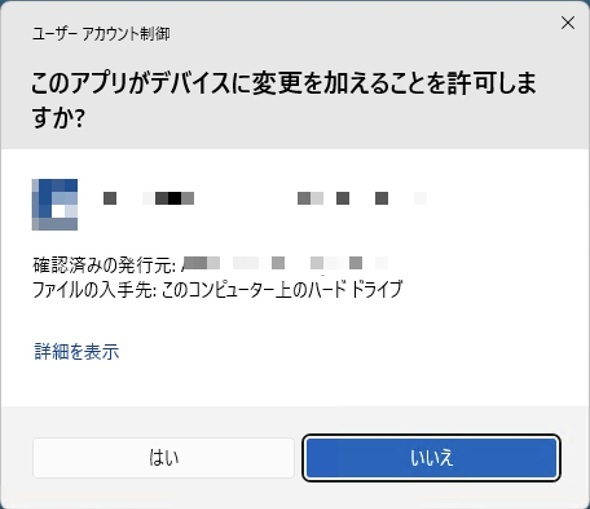

これらの記事は、PCやスマートフォンがこれまでに比べれば安全になったことを示す明るい話題です。しかし、気になるのはこれらの記事にもある「OSの警告プロンプトに注意を払うユーザーであれば」というただし書きです。個人的には、これこそが最も知っておくべきポイントだと思っています。 QRコード決済事業者のPayPayは、先日「第三者のパスワード再発行操作により、身に覚えのないパスワードリセット通知が届く事象を検知」したと注意喚起しました。 「パスワードをリセットするにはこちらのリンクから」といった怪しい内容の電子メールは無視すればいいだけです。しかしこういった「判断」を誤らせることで、マルウェアの感染やアカウントの窃取が成立してしまう事例があります。 マルウェア攻撃では、OSがアプリインストール時に出す警告や、管理者権限を要求する警告など、時と場合によって非常に目立つ形で警告画面が表示されます。筆者は、これらの警告がたびたび表示されるような運用であると、本当に問題のある警告に気が付かず、手癖でOKを押してしまうかもしれない、と懸念しています。 これは例えば、Webページにアクセスした際に「証明書に関する警告は、続けるを押しても問題ありません」といったものです。HTTPSが当たり前になったので最近は見かけなくなりましたが、これはあるべきではない方法で作成した、自己署名のサーバ証明書を使い、安全が確保されない可能性があることを了承しろという「続ける」であるため、本来はその意味とリスクを理解しておかねばならないものです。 このような警告が「攻撃」として使われていた場合、普段は問題なく進むプロセスで突然警告が表示されます。これが正しいと判断できるのであればいいのですが、突然出てきた警告に疑問を覚えずに「OK」としてしまうと、深刻な被害につながる可能性があります。 この心理を悪用したのが「MFA Fatigue Attack」と呼ばれる攻撃手法です。MFAは「多要素認証」(Multi-Factor Authentication)、Fatigueは「疲労」ですので、これは「多要素認証疲労攻撃」と訳されてします。では何に“疲れてしまう”のでしょうか。 多要素認証疲労攻撃では、第三者が不正にID/パスワードを奪いログインを試行します。この際、正規の利用者の認証アプリにプッシュ通知が届き、「今サインインしたのはあなたですか?」と聞いてきます。通常なら、このプッシュ通知に「OK」と答えることで、正常にログインできるでしょう。 しかしログイン行為に身に覚えがなく、不正な第三者によるものだったとしたら、OKと押した瞬間に不正ログインが成立します。そのため無視するのが正しいです。 多要素認証疲労攻撃の特徴は、攻撃者が繰り返し繰り返し、ログイン行為を実行する点です。あなたのスマートフォンは「今サインインしたのはあなたですか?」という通知を、繰り返し繰り返し受けるわけです。スマートフォンを操作している間、そのプッシュ通知がポップアップし続けていたとしたら、間違ってOKを押しかねません。それこそがこの攻撃の肝です。 このように判断を誤らせることが、攻撃者のゴールになりつつあるわけです。かつては石を投げれば見つかるOSの脆弱性を突き、マルウェアに感染させていました。しかし今ではそういった“便利”な脆弱性は減っているため、攻撃の対象をPCから「人間」に移しています。人間は疲れますし、判断も誤ります。攻撃対象が変化したことにより、あなた自身が試されているわけです。 最近では「ClickFix」といった新たな攻撃手法も流行し、警告プロンプトが巧妙に操作され、攻撃者が意図した行動をさせたり、警告そのものを偽装したりすることが増えています。こればかりは人間側が知識として事例を知ることが対策となります。 もはや主戦場は、マルウェアから「フィッシング」になったと思っています。フィッシングは人の判断に加え、システムによる補助が不可欠です。しかしそのシステムによる補助としての「警告」を人間が無視してしまうことは本当に避けたいこと。警告画面が表示されたときには、いったん立ち止まり、よく分からないと思ったら周りに聞いてみるということから始めてみましょう。 筆者紹介:宮田健(フリーライター) @IT記者を経て、現在はセキュリティに関するフリーライターとして活動する。エンタープライズ分野におけるセキュリティを追いかけつつ、普通の人にも興味を持ってもらえるためにはどうしたらいいか、日々模索を続けている。

ITmedia エンタープライズ